WannaCry : Le ransomware planétaire

Depuis le mois de Mai 2017, un ransomware baptisé WannaCry fait plusieurs milliers de victimes à travers le monde ( plus de 100 000 ordinateurs touchées dans 150 pays ). Après avoir mené une campagne de distribution à large échelle, ce malware a réussi à infecter un nombre très élevé de machines en exploitant principalement une faille dans le service Server Message Block (SMB) des systèmes d'exploitation windows. Cette faille a été divulgée par un groupe de pirates shadow brokers qui l'ont volé entre autres plusieurs outils de piratage de l'agence américaine de sécurité NSA qui l'utilisaient pour espionnage. Aussitôt la faille divulgée dans ses systèmes, Microsoft publia un patch de sécurité le mois de mars passé, mais juste pour les versions récentes tels que Windows10. Vu le fonctionnement en cours des versions anciennes de windows tel que Windows XP, Windows 2000 qui ne sont plus d'ailleurs couverts par les mises à jour Microsoft, l'exploitation de cette vulnérabilité par ce ransomware lui donne une force de frappe incroyable. Si ce n'est pas le “kill switch” actionné par un analyste britanique en sécurité, ce malware ferait beaucoup plus de victimes.

1- Description du ransomware WannaCry:

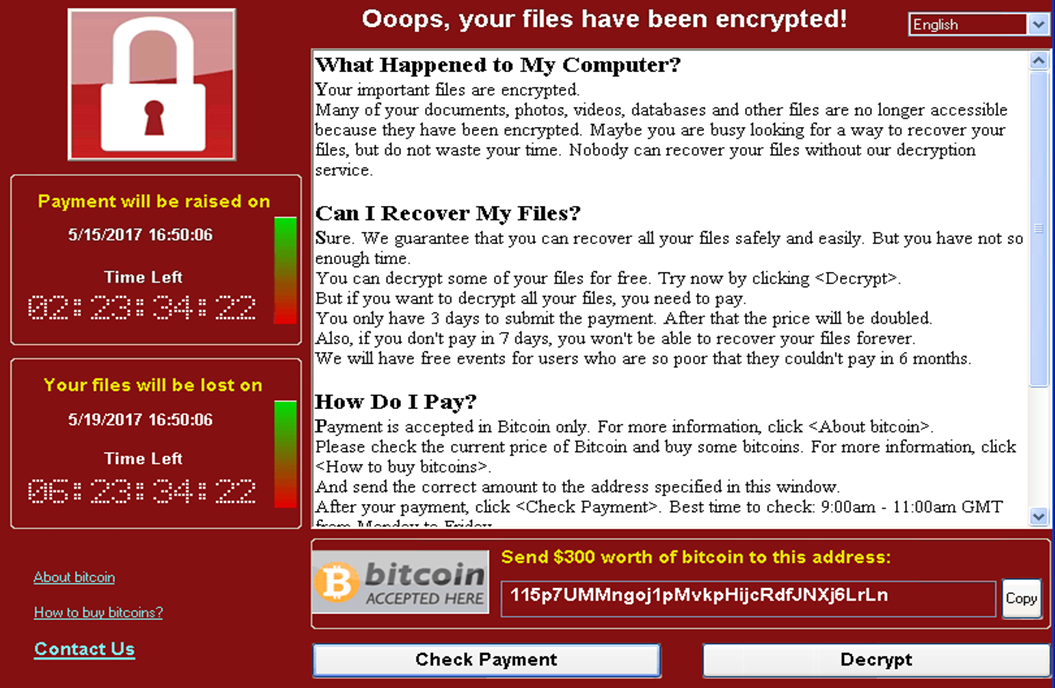

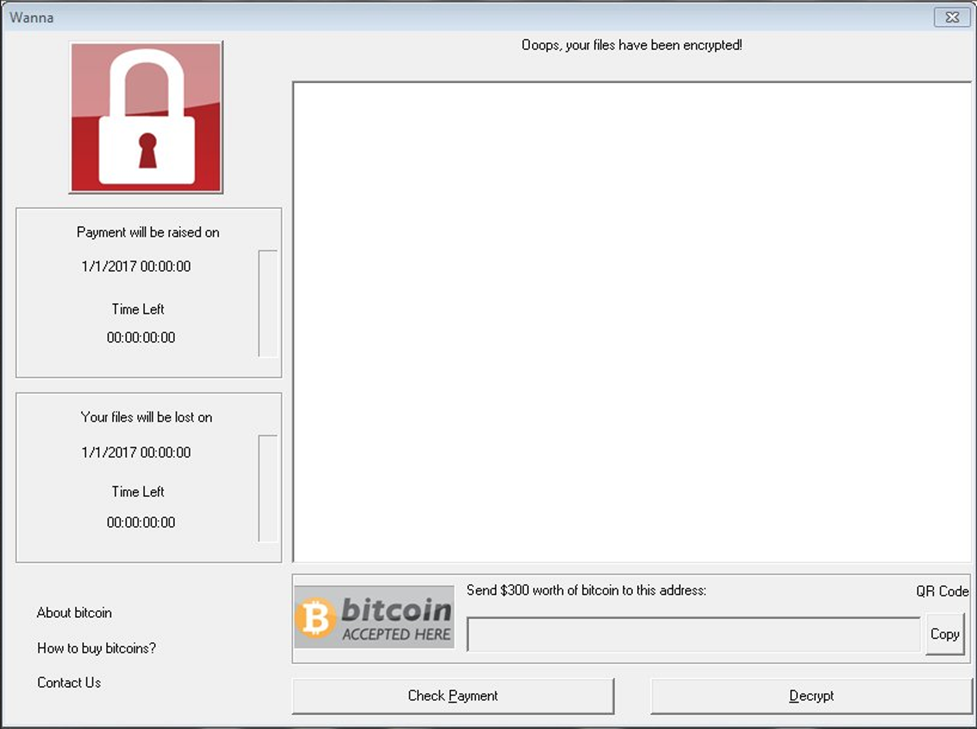

WannaCry appartient à la famille des ransomwares Wcry. Il est délivrée sous autres alias comme WannaCryptor. Ce virus est le plus ,dangereux de sa famille vu les dégâts qu'il cause pour ses victimes. Plusieurs variantes de ce ransomware ont aussi frappé plusieurs systèmes . Ce malware s'introduit dans les ordinateurs victimes puis crypte les fichiers et demande une rançon pour l'utilisateur afin d'avoir la clé de déchiffrement de ses données. C'est la fenêtre suivante qui s'affiche sur l'écran de l'ordinateur verrouillé:

Dorénavant, les nouvelles technologies de traitement de l'information et des communications, sont à considérées comme cible et comme moyen d'expression de nouvelles formes de criminalité. Avec le crime informatique, l'ordinateur peut être la finalité d'un délit (vol de données, destruction, ...) mais peut également servir d'intermédiaire pour perpétrer des activités délictueuses (crime financier,'). La cybercriminalité fait référence aux activités criminelles qui s'effectuent, via les technologies et de l'Internet et à travers le cyberespace. La cybercriminalité constitue le prolongement naturel de la criminalité classique. Non seulement Internet offre des conditions exceptionnelles pour de nouvelles entreprises et activités illicites, mais il autorise également la réalisation de fraudes ou délits habituels via l'outil informatique. Ainsi, en offrant des opportunités pour favoriser la recherche et la production de revenus, Internet accorde de nouvelles capacités au monde criminel. Une exploitation efficace des nouvelles technologies, permet aux criminels de réaliser des crimes économiques « classiques » tout en leur assurant la maximisation des bénéfices et en les exposant à un niveau de risque minimal.

Comme apparait dans le volet gauche de cette fenêtre, deux comptes rebours actionnés par l'attaquant pour exércer une pression temporelle sur sa victime: Celui d'en haut diminue l'intervalle de temps donné pour le payement de la raçon d'une valeur de 300 dollars si l'intervalle expiré, le montant de la rançon sera doublé. Et le compteur d'en bas indique temps resté pour la victime pour qu'il paie la rançon. Si ce temps expiré, la clé de déchiffrement sera écrasée, et les données seront perdues. La méthode de propagation utilisée par ce malwre est l'envoi de mails frauduleus non sollicités (Spams) en aparence venant d'organismes réputés contenant des liens vers des sites de téléchargement du virus, ou bien placé directement sous piéce jointe du message. l'image suivante posté dans l'article du journal français leparisien illustrent les trois étapes principales de l'attaque par Ransomware WannaCry :

Dorénavant, les nouvelles technologies de traitement de l'information et des communications, sont à considérées comme cible et comme moyen d'expression de nouvelles formes de criminalité. Avec le crime informatique, l'ordinateur peut être la finalité d'un délit (vol de données, destruction, ...) mais peut également servir d'intermédiaire pour perpétrer des activités délictueuses (crime financier,'). La cybercriminalité fait référence aux activités criminelles qui s'effectuent, via les technologies et de l'Internet et à travers le cyberespace. La cybercriminalité constitue le prolongement naturel de la criminalité classique. Non seulement Internet offre des conditions exceptionnelles pour de nouvelles entreprises et activités illicites, mais il autorise également la réalisation de fraudes ou délits habituels via l'outil informatique. Ainsi, en offrant des opportunités pour favoriser la recherche et la production de revenus, Internet accorde de nouvelles capacités au monde criminel. Une exploitation efficace des nouvelles technologies, permet aux criminels de réaliser des crimes économiques « classiques » tout en leur assurant la maximisation des bénéfices et en les exposant à un niveau de risque minimal.

Afin de crypter les donées de la machine victime, WannaCry utilise le chiffrement AES-128 pour cibler une liste prédéfinie des types de fichier qui incluse les extensions suivantes : 123, .3dm, .3ds, .3g2, .3gp, .602, .7z, .aes, .ai, .ARC, .asc, .asf, .asp, .avi, .backup, .bak, .bmp, .brd, .c, .cgm, .class, .cpp, .crt, .cs, .csr, .csv, .db, .dbf, .dch, .dif, .dip, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .gz, .hwp, .ibd, .jar, .java, .jpeg, .jpg, .js, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .n, .nef, .odb, .odg, .odp, .ods, .odt, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .psd, .pst, .rar, .raw, .rb, .rtf, .sch, .sh, .sin, .slk, .sql, .sqlite3, .sqlitedb, .stc, .std, .stw, .suo, .swf, .sxc, .sxd, .sxm, .sxw, .tar, .tarbz2, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vb, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip

Le ransomware original Wcry est signé comme une application de messagerie contrefaite qui est alors distribuées aux victimes par différentes stratégies : messages électroniques en masse, logiciels installeurs infectés, des ads malicieuses et des redirections et d'autres. Toutes les données affectées sont chiffrées avec des extensions .wcry et efface toutes les traces de leurs copies de sauvegardes pour prévenir toute tentative de restauration. D'après des analystes en sécurité, le nouveau ransomware WannaCry pourrait contenir des fonctionnalités additionnelles comme :

- Persistance : son exécution crée un environnent qui lui permet d'être toujours actif dans le système infecté, en modifiant la basede registre et les paramètres de configuration du système. Suite à ces modifications même sa suppression du système ne serait possible qu'avec des solutions anti-malware de niveau de pertinence très avancé

- Dé-configuration : En ajustant quelques paramètres de configuration importants du système impacte sur les performances ansi que la désactivation de fonctions et options dans le système

- charge d'autres virus dans le système et installe des modules malicieux dans les navigateurs pour pouvoir voler les informations personnelles du compte ainsi les informations y reliant comme l’historique et les cookies,…

- récupérer des données depuis la machine victime puis les transférer sous des canaux cryptés

- les variantes évoluées du ransomware installent un cheval de Troie sur la machine victime pour la contrôler à distance ou espionner les activités de son utilisateur

2- Répétition et élaboration du ransomware Wannacry: WannaCrypt0r 2.0 :

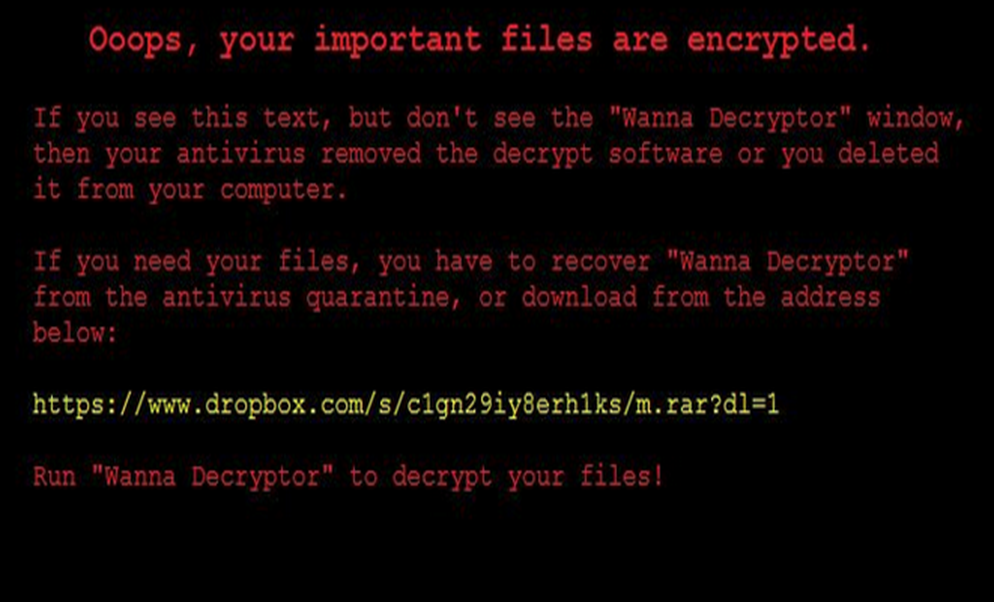

WannaCrypt0r 2.0 est la variante répétée et élaborée du ransomware Wannacry qui a causé plus de victimes ces derniers jours. Cette variante affiche sur l'écran de la machine victime le message suivant dont il lui offre un lien dropbox pour télécharger l'outil de décryptage :

Dorénavant, les nouvelles technologies de traitement de l'information et des communications, sont à considérées comme cible et comme moyen d'expression de nouvelles formes de criminalité. Avec le crime informatique, l'ordinateur peut être la finalité d'un délit (vol de données, destruction, ...) mais peut également servir d'intermédiaire pour perpétrer des activités délictueuses (crime financier,'). La cybercriminalité fait référence aux activités criminelles qui s'effectuent, via les technologies et de l'Internet et à travers le cyberespace. La cybercriminalité constitue le prolongement naturel de la criminalité classique. Non seulement Internet offre des conditions exceptionnelles pour de nouvelles entreprises et activités illicites, mais il autorise également la réalisation de fraudes ou délits habituels via l'outil informatique. Ainsi, en offrant des opportunités pour favoriser la recherche et la production de revenus, Internet accorde de nouvelles capacités au monde criminel. Une exploitation efficace des nouvelles technologies, permet aux criminels de réaliser des crimes économiques « classiques » tout en leur assurant la maximisation des bénéfices et en les exposant à un niveau de risque minimal.

Le fichier “m.rar” indiqué contient lui même un virus qui une fois téléchargé et installé sur la machine, affiche la fenêtre de verouillage d'écran demandant la rançon de 300 dollars à payer via Bitcoin :

Dorénavant, les nouvelles technologies de traitement de l'information et des communications, sont à considérées comme cible et comme moyen d'expression de nouvelles formes de criminalité. Avec le crime informatique, l'ordinateur peut être la finalité d'un délit (vol de données, destruction, ...) mais peut également servir d'intermédiaire pour perpétrer des activités délictueuses (crime financier,'). La cybercriminalité fait référence aux activités criminelles qui s'effectuent, via les technologies et de l'Internet et à travers le cyberespace. La cybercriminalité constitue le prolongement naturel de la criminalité classique. Non seulement Internet offre des conditions exceptionnelles pour de nouvelles entreprises et activités illicites, mais il autorise également la réalisation de fraudes ou délits habituels via l'outil informatique. Ainsi, en offrant des opportunités pour favoriser la recherche et la production de revenus, Internet accorde de nouvelles capacités au monde criminel. Une exploitation efficace des nouvelles technologies, permet aux criminels de réaliser des crimes économiques « classiques » tout en leur assurant la maximisation des bénéfices et en les exposant à un niveau de risque minimal.

3- Méthodes de propagation du Ransonware WannaCry :

Selon les analystes en sécurité la méthode de propagation pourait être l'une des méthodes classiques suivantes :

- Via des messages électroniques hameçon (phishing spams) dont le contenu lui donne allure d'un message de provenance légitime. Le virus WannaCry peut être directement rattaché ou téléchargé via un lien hypertexte ou par le biais d'un script de téléchargement.

- Le programme du virus est présenté pour téléchargement, dans des sites web dédiées et contrôlés par les attaquants, sous forme de versions gratuites de logiciels populaires, patches, applications, jeux, utilitaires, etc.

- Par le biais des installeurs d'applications infectées par le virus,généralement utilisant les serveurs P2P de téléchargement à large échelle.

- Détournement de sessions de navigateurs web

- Utilisation des kits d'exploits de vulnérabilité pour diriger l'intrusion vers l'infection par le virus WannaCry

4- Systèmes vulnérables au WannaCry :

Systèmes Microsoft Windows. Les systèmes Linux ne sont pas concernés par cette menace, puisque elle exploite la faille SMB des systèmes Windows. Vu que Windows XP est toujous opérationnel chez plusieurs entreprises à travers le monde et sa couverture en matière de sécurité coutait chère, ce qui ouvre des grandes portes pour ce ransomware de frapper fort , on compte parmi ses victimes:

- Service national de santé britannique (NHS)

- Constructeur automobile Renault en France

- Société américaine de transport de marchandises FedEx

- Plusieurs banques et ministère de l'intérieur en Russie

- Compagnie de services téléphoniques Telefónica en Espagne

- Plusieurs gares en Allemagne

- Plusieurs pays d'asie

5- Le “kill switch” qui a freiné WannaCry :

Un britanique de 22 ans, connu dans les réseaux sociaux sous le nom malwaretech qui a l'habitude d'analyser des codes malveillants, a découvert dans le code de WannaCry que des requetes s'envoient à un serveur qui n'était pas enregistré. Aprés avoir enregistré ce serveur avec un nom de domaine, la propagation du ransomware se vu freiné brutalement, et ainsi beaucoup de victimes supplémentaires étaient épargnées par cette découverte.

6- Auteurs du ransomware WannaCry :

Aprés une analyse approfondie de l'activité de WannaCry depuis son lancement le 10 fevrier 2017, Les éditeurs de sécurité Symantec et FireEye ont confirmé des liens entre le ransomware mondial WannaCry et le groupe de cyberpirates Lazarus en Corée du Nord. Symantec indique que « Les outils et l'infrastructure utilisés dans les attaques du ransomware WannaCry ont des liens forts avec Lazarus, le groupe responsable des attaques destructives sur Sony Pictures et le vol de 81 millions de dollars de la banque centrale du Bangladesh ».

7- Solution :

Recommendation: Les experts en sécurité informatique recommandent aux victimes de surtout pas payer la rançon demandée. Car rien n'est assuré que les données seront déchiffrés aprés le versement de la rançon, et surtout éviter de financer à perte d’autres activités criminelles.

Outils: Deux chercheurs français en sécurité informatique Adrien Guinet et Benjamin Delpy ont dévelopés deux outils :

- Wannakey: disponible sur Github , cet outil baptisé Wannakey capable de trouver la clef de chiffrement utilisé par le ransomware et déchiffrer les données compromises. L’outil fonctionne sur les systèmes d’exploitation Windows XP, Windows 7, Windows Vista, Windows Server 2003 et 2008. Son auteur explique comment il est arrivé a avoir cette précieuse clé privée : « L’outil recherche dans le processus wcry.exe. Il s’agit du processus qui génère la clé privée RSA. Le problème principal est que CryptDestroyKey et CryptReleaseContext n’effacent pas les nombres premiers de la mémoire avant de libérer la mémoire associée. Pour que cet outil fonctionne, l’ordinateur affecté ne doit pas avoir été redémarré après l’infection et la mémoire associée au ransomware ne doit pas avoir été attribuée et effacée par un autre processus.

- WanaKiwi : est un utilitaire nommé WanaKiwi (publié sur GitHub ) développé par Benjamin Delpy en se basant sur Wannakey. Il simplifie le processus de déchiffrement des fichiers. Son exécution se fait via l’invite de commande cmd sous Windows infecté.

Désinfection et restauration:

Méthode manuelle : un guide qui montre les étapes manuelles de désinfection est disposé sur la page : https://bestsecuritysearch.com/remove-wannacrypt0r-2-0-ransomware-virus-restore-files/

Outils de désinfection : scanner et nettoyer le système avec un outil antimalware efficace : http://bestsecuritysearch.com/download-install-spyhunter-anti-malware-tool/

Mésures préventives:

- Appliquer les patchts de sécurité publiés par microsoft pour toutes les versions de son système d'exploitation windows, y compris les systèmes qui ne sont plus couvert par les mises à jours.

- Ne jamais cliquer sur des liens suspects, ni d'ouvrir des pièces jointes aux messages non sollicités (Spams)

- Vérifier toujours si vos solutions antivirus sont avec les derniéres mises à jours

- Faire des copies isolées (sur des supports off-line) pour toutes les données produites sur les ordinateurs