Malgré leur exposition en masse sur Internet, une majorité d'entreprises n'ont pas fait évoluer la sécurité de leur système informatique, négligeant ainsi les menaces potentielles qu'apporte cette ouverture vers le monde extérieur. Si l'on se rapporte aux statistiques du CERT/CC (Computer Emergency Response Team), le nombre d?incidents de sécurité augmente de façon fulgurante. Le CERT/CC rapporte un nombre total de 82 094 incidents en 2002 et pas moins de 137 529 incidents pour l?année 2003.

Malgré leur exposition en masse sur Internet, une majorité d'entreprises n'ont pas fait évoluer la sécurité de leur système informatique, négligeant ainsi les menaces potentielles qu'apporte cette ouverture vers le monde extérieur. Si l'on se rapporte aux statistiques du CERT/CC (Computer Emergency Response Team), le nombre d?incidents de sécurité augmente de façon fulgurante. Le CERT/CC rapporte un nombre total de 82 094 incidents en 2002 et pas moins de 137 529 incidents pour l?année 2003.

La croissance des systèmes informatiques et l’expansion du nombre de réseaux interconnectés rend la question de sécurité informatique de plus en plus importante. Dans un système informatique, les éléments qu’il faut prendre en compte sont:

- Les sujets ou entités : Une entité ou sujet est un composant actif qui permet aux information de circuler entre les objets ou qui cause un changement de l’état du système. Par exemple, un utilisateur, un processus,…

- Les objets : Un objet est un composant passif dans un système. Ce sont les informations et les ressources du système. Par exemple, les programmes, les disques,…

Le terme « sécurité » (tel que défini pat ISO) est utilisé dans le sens de minimiser les vulnérabilités d’actifs et de ressources. Un actif est tout élément de valeur. Une vulnérabilité est toute faiblesse qui pourrait être exploitée pour violer un système ou les informations qu’il contient. Une menace est une violation potentielle de sécurité. La sécurité est également définie comme la possibilité pour un système de protéger des objets en respectant leur confidentialité, leur intégrité et leur disponibilité.

L’objectif de la sécurité informatique est la mise en œuvre de mécanismes de protection permettant d’assurer les propriétés suivantes:

- La confidentialité : peut être définie comme la prévention de la divulgation non autorisée de l'information. Cela revient à empêcher un utilisateur de consulter directement une information qu'il n'est pas autorisé à connaître, mais aussi à empêcher un utilisateur autorisé à lire une information et de la divulguer à un utilisateur non autorisé à y accéder. Le terme information doit être pris au sens le plus large : il recouvre aussi bien les données elles-mêmes que les flux d'informations et la connaissance de l'existence des données ou des communications. De manière générale assurer la confidentialité revient à assurer qu’une information n’est ni disponible, ni divulguée aux personnes, entités ou processus non autorisés.

- L’intégrité : assurer que l’information contenue dans les objets n’est ni créée, ni altérée, ni détruite de manière non autorisée. L'intégrité peut être définie comme la capacité du système à empêcher la corruption d'informations par les fautes accidentelles ou intentionnelles, et à garantir leur mise à jour correcte.

- La Disponibilité : assurer qu’un objet est accessible et utilisable sur demande par une entité autorisée.

- L’utilisation légitime : assurer que les ressources ne sont pas utilisées par des personnes non autorisées ou de manière non autorisée.

Les menaces peuvent être vues comme des violations potentielles de la sécurité qui existent en raison des vulnérabilités du système. Les menaces envers un système informatique comprennent les éléments suivants : - Destruction d’information et /ou d’autres ressources ; - Corruption ou modification d’informations ; - Vol, suppression ou perte d’informations et /ou d’autres ressources ; - Divulgation d’informations ; et - Interruption de service. Les menaces peuvent être classées en menaces accidentelles ou menaces intentionnelles (les attaques) qui peuvent être actives ou passives.

- Menaces accidentelles:

Les menaces accidentelles sont celles qui existent sans qu’il y ait préméditation. Des exemples de menaces accidentelles sont : défaillance de systèmes, bévues opérationnelles et bogues dans les logiciels. - Menaces intentionnelles:

Les menaces intentionnelles peuvent aller de l’examen fortuit, utilisant des outils de contrôle facilement disponibles, aux attaques sophistiquées, utilisant une connaissance spéciale du système. Les menaces intentionnelles peuvent être passives ou actives.- Menaces passives: Les menaces passives sont celles qui, si elles se concrétisent, ne produiraient aucune modification d’informations contenues dans le(s) système(s) et avec lesquelles ni le fonctionnement, ni l’état du système ne changent. Il est très difficile de détecter ce type de menaces car elles sont inoffensives par rapport aux fonctions normales du système. L’utilisation de branchements clandestins passifs pour observer des informations transmises via un ligne de communication ( surveillance de réseau ) est une concrétisation d’une menace passive.

- Menaces actives (attaques): Les menaces actives ou attaques envers un système comprennent l’altération d’informations contenues dans ce système, ou des modifications de l’état ou du fonctionnement du système. Les menaces actives sont, contrairement aux menaces passives, plus faciles à détecter si des précautions appropriées ont été prises au préalable. Les exemples d’attaques sont la destruction, la modification, la fabrication, l’interruption ou l’interception de données. Le résultat d’une attaque est soit une divulgation de l’information : violation de la confidentialité de l’objet, soit une modification des objets : violation de l’intégrité de l’objet, soit un déni de service : violation de la disponibilité. Les attaques peuvent être directes ou indirectes. Une attaque directe vise directement l’objet alors que lors d’une attaque indirecte, l’information est par exemple reçue à partir d’un objet sans l’attaquer : Dans le cas d’attaque indirecte, il est possible de dériver des informations confidentielles d’un objet sans aucun accès à cet objet, en utilisant par exemple des statistiques. Les systèmes de bases de données sont sujets à ce type d’attaque où il est possible de poser des requêtes à la base de données concernant un objet ; et à partir des réponses délivrées, dériver des informations confidentielles.

Voici quelque exemples d'attaques:

- Le Déguisement: Le déguisement est le procédé par lequel une entité se fait passer pour une autre. Le déguisement est en général utilisé avec d’autres formes d’attaques actives. Par exemple, une entité autorisée ayant peu de privilèges peut utiliser un déguisement pour obtenir des privilèges supplémentaires en usurpant l’identité d’une entité qui a ces privilèges.

- Les logiques malignes: Les logiques malignes recouvrent des attaques dues à des fautes de développement humaines, comme les chevaux de Troie, les portes dérobées, et les bombes logiques, ou dues à des fautes opérationnelles humaines, comme les virus et les vers. Ces attaques peuvent être définies comme suit :

- une bombe logique est une partie de programme qui reste dormante dans le système hôte jusqu’à ce qu’une date ou un événement d’activation survienne, ou que certaines conditions soient remplies, entraînant des effets dévastateurs pour le système hôte ;

- un cheval de Troie est un programme effectuant une fonction illicite tout en donnant l’apparence d’effectuer une fonction légitime ; la fonction illicite est peut être de divulguer ou de modifier des informations (attaque contre la confidentialité ou l’intégrité), ou peut être une bombe logique ;

- une porte dérobée est un moyen de contourner les mécanismes de contrôle d’accès ; il s’agit d’une faille du système de sécurité due à une faute de conception accidentelle ou intentionnelle (cheval de Troie en particulier) ;

- un virus est un segment de programme qui, lorsqu’il s’exécute, se reproduit en s’adjoignant à un autre programme (du système ou d’application), qui devient ainsi un cheval de Troie ; un virus peut être porteur d’une bombe logique ;

- un ver est un programme autonome qui se reproduit et se propage à l’insu des utilisateurs ; un ver peut également être porteur d’une bombe logique.

- Les intrusions: Une intrusion décrit le fait que quelqu’un est entrain de s’introduire par effraction ou d’utiliser de manière maligne un système. Le concept d’utilisation maligne (misuse) est assez large. Il peut tout aussi bien indiquer quelque chose de grave comme le vol de données confidentielles, que quelque chose d’assez anodin comme utiliser son mail pour une opération de spam Un système de détection d’intrusion (Intrusion Detection System IDS) est un système qui détecte ces intrusions. Les intrusions ne peuvent être couronnées de succès sans l’existence de fautes de conception ; il faut noter que le caractère externe des intrusions n’exclut pas qu’elles soient tentées par des opérateurs ou des administrateurs du système qui abusent de leur pouvoir.

- Les attaques par refus de service (également appelées par déni de service): L’objet de cette attaque est d’empêcher le fonctionnement normal d’une ou de plusieurs applications sensibles de l’entreprise, comme par exemple l’accès à son site de vente sur Internet, mais également son application de logistique accessible à des partenaires … Ce type d'attaque ne laisse pas (ou peu) de traces, et si elle est bien conçue elle restera anonyme. Ainsi il n’est pas évident du tout que soient retrouvés les pirates ayant attaqués en janvier 2003 les serveurs Coréens, puis américains, et qui ont provoqués environ 1 milliard de dollars de perte (les 13 000 distributeurs de billets de Bank of America ont perdu les historiques des transactions pendant cette attaque). L'une des principales techniques employées pour provoquer un refus de service consiste à inonder l'ordinateur cible. En recevant un flux trop important de messages (par exemple d’e-mail), celui-ci n'est plus capable de les gérer, il sature voire s’arrête. Pour augmenter ce flux, le pirate peut commander à plusieurs dizaines de machines synchronisées entre elles d'envoyer simultanément des données. Et l'on parle alors de déni de service distribué.

- Ingénierie sociale (Social Engineering): C'est une méthode qui a pour but d'extirper des informations confidentielles à des personnes. Contrairement aux autres attaques, elle n’est pas technique et s’appuie sur seule force de persuasion Il y a quatre grandes méthodes d’Ingénierie Sociale : par téléphone, lettre, Internet et par contact direct.

- Par téléphone : C'est la technique la plus facile et la plus rapide. Un bon pirate aura préparé son personnage et son discours et sera sûr de lui. Il pourra utiliser un matériel qui change le timbre de la voix pour imiter celle d'une secrétaire.

- Par Internet : Le social engineering par Internet est semblable à celui par téléphone. Le pirate se fera facilement passer pour un technicien de support, un responsable informatique ou un ingénieur système, et demandera le mot de passe pour faire une correction ….

- Par lettre : Le pirate vous fera une lettre très professionnelle avec papier à lettre comportant une marque et logo connu, téléphone, fax, email, boîte postale fictive,….

- Par contact direct: Le pirate est équipé : documents divers, carte de visite, badge... Si le pirate prend de tels risques, c'est qu'il est déterminé à obtenir les renseignements souhaités. Il sera donc très persuasif.

- Définition du risque : le risque est une mesure du coût de la réalisation d’une vulnérabilité qui tient compte de la probabilité de succès d’une attaque.

- Définition d’une vulnérabilité :

- C’est une faille ou un point où le système est susceptible d’être attaqué.

- C’est une faiblesse dans une mesure de protection ou l’absence de protection.

- a) La valeur du patrimoine vulnérable est élevé,

- b) Et la probabilité de succès d’une attaque est élevée.

- a) La valeur du patrimoine vulnérable est basse,

- b) Et la probabilité de succès d’une attaque est basse.

L’analyse du risque peut offrir un moyen quantitatif pour déterminer si les dépenses liées aux mesures de protection sont justifiable.

Les caractéristiques de sécurité augmentent généralement le coût d’un système et peuvent le rendre plus difficile à utiliser. Avant de concevoir un système sûr, il convient d’abord d’identifier les menaces spécifiques contre lesquelles une protection est nécessaire. C’est ce qui est appelé « évaluation de la menace ». Un système est vulnérable de plusieurs façons, mais seules certaines de ces façons sont exploitables parce que l’attaquant n’a pas l’occasion d’intervenir, ou parce que le résultat ne justifie ni l’effort, ni le risque de se faire détecter. L’évaluation des menaces porte en gros sur :

- l’identification des vulnérabilité du système ;

- l’analyse de la probabilité des menaces visant à exploiter ces vulnérabilité ;

- l’évaluation des conséquences qu’aurait la réalisation de chaque menace ;

- l’évaluation du coût de chaque attaque ;

- l’établissement du prix de revient d’éventuelles contre-mesures ; et

- le choix des mécanismes de sécurité qui sont justifiés ; Une sécurité informatique parfaite est impossible. L’objectif devrait donc être de rendre le coût d’une attaque suffisamment élevé pour ramener le risque à des niveaux acceptables.

Le CERT publie depuis 1988 des statistiques relatives aux malveillances informatiques. cette année là, six incidents et une seule alerte de sécurité ont été publiés seulement. Depuis l'an 2000, le nombre d'attaques en ligne a progressé de façon inquiétante : le nombre d'incidents reportés, de vulnérabilités découvertes, et d'alertes sécurité publiées, sont en hausse d'année en année.

- Incidents enregistrés de 2000-2003 (Source CERT.org) (le terme incident regroupe une infection virale, attaque en réseau ou intrusions)

année 2001 2002 2003 Incidents 21756 52658 82094 137529 - Vulnérabilités recensées de 2000-2003 (Source CERT.org)

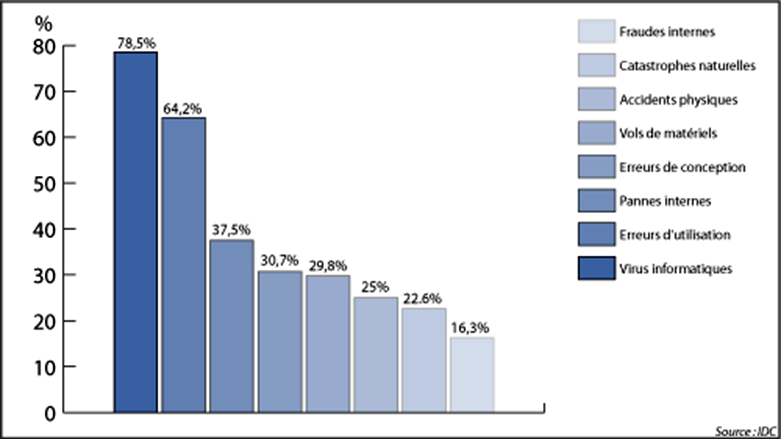

année 2001 2002 2003 Vulnerabilités 1,090 2,437 4,129 3,784 - Impact et coût L'impact d'une attaque individuelle ou collective, concertée ou aléatoire cause en cas de réussite de réelles perturbations: interruption totale du trafic de données pour un réseau d'applications, la perturbation de services vitaux (FTP, SAP, e-commerce), une forte baisse de la productivité, une publicité négative.... En plus de cela, les coûts de perte dûs à une attaque peuvent être importants pour l'entreprise. Selon une enquête CSI/FBI Computer Crime and Security (2002), 40% des entreprises victimes d'une attaque DoS (déni de service) auraient perdu 287.000 $ en moyenne par attaque.

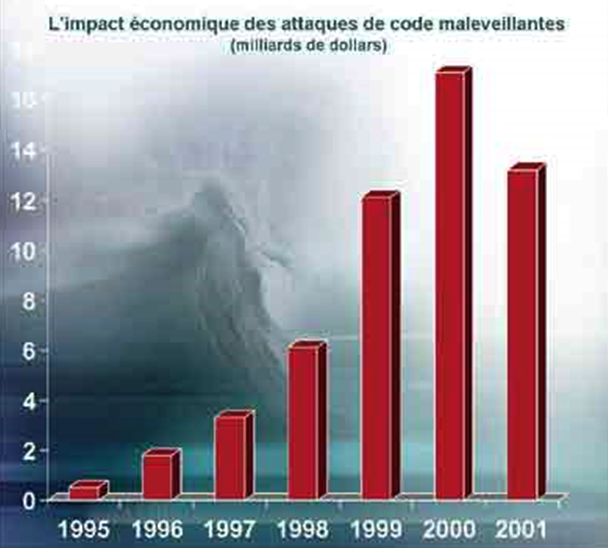

L’analyse des coûts économiques par an Cette étude a été réalisée entre novembre et décembre 2001 auprès de 350 entreprises européennes dans 6 pays (France ; Allemagne ; Angleterre ; Italie ; Espagne et Afrique du Sud). Source: Computer EconomicsLes virus informatiques représentent l'une des grandes menaces de cette dernière décennie  Fait marquant de 2003 : Forte augmentation des menaces combinées et leur vitesse de propagation: Symantec a réalisé une étude portant sur les attaques. Réalisée grâce aux données récoltées à partir des 20.000 sondes Symantec surveillant l’activité de plus de 500 clients basés dans 180 pays, le rapport élaboré par cette étude conclue: Le fait marquant révélé par le rapport est l’augmentation de la vitesse de propagation des codes malicieux. En effet, il n’aura fallu que quelques heures au ver Slammer pour infecter des systèmes dans le monde entier ; le ver Blaster a, quant à lui, infecté 2 500 ordinateurs par heure. Pour Symantec la propagation des vers devrait encore s’accroître, provoquant ainsi une surcharge des équipements informatiques et une paralysie du trafic Internet. Symantec propose pour la première fois une analyse des vulnérabilités les plus exploitées par les attaquants: "On constate ainsi que 64 % des nouvelles attaques visaient des vulnérabilités de moins d’un an. De plus, 66 % de toutes les attaques recensées au cours du premier trimestre 2003 exploitaient des vulnérabilités jugées ‘très graves’". Pour Symantec, le temps entre la découverte d’une attaque et son déclenchement est de plus en plus court. En effet, la menace combinée W32.Blaster, par exemple, ne s’est déclenchée que 32 jours après l’annonce et pour le ver Sasser, seulement 18 jours se sont écoulés entre la publication de la faille (13 Avril 2004) et son déclenchement (1 Mai 2004).

Fait marquant de 2003 : Forte augmentation des menaces combinées et leur vitesse de propagation: Symantec a réalisé une étude portant sur les attaques. Réalisée grâce aux données récoltées à partir des 20.000 sondes Symantec surveillant l’activité de plus de 500 clients basés dans 180 pays, le rapport élaboré par cette étude conclue: Le fait marquant révélé par le rapport est l’augmentation de la vitesse de propagation des codes malicieux. En effet, il n’aura fallu que quelques heures au ver Slammer pour infecter des systèmes dans le monde entier ; le ver Blaster a, quant à lui, infecté 2 500 ordinateurs par heure. Pour Symantec la propagation des vers devrait encore s’accroître, provoquant ainsi une surcharge des équipements informatiques et une paralysie du trafic Internet. Symantec propose pour la première fois une analyse des vulnérabilités les plus exploitées par les attaquants: "On constate ainsi que 64 % des nouvelles attaques visaient des vulnérabilités de moins d’un an. De plus, 66 % de toutes les attaques recensées au cours du premier trimestre 2003 exploitaient des vulnérabilités jugées ‘très graves’". Pour Symantec, le temps entre la découverte d’une attaque et son déclenchement est de plus en plus court. En effet, la menace combinée W32.Blaster, par exemple, ne s’est déclenchée que 32 jours après l’annonce et pour le ver Sasser, seulement 18 jours se sont écoulés entre la publication de la faille (13 Avril 2004) et son déclenchement (1 Mai 2004).

Une politique de sécurité précise, en termes généraux, ce qui est permis et ce qui ne l’est pas, dans le domaine de la sécurité lors du fonctionnement général du système en question. Elle suggère ce qui est d’une importance capitale sans dire précisément comment les résultats souhaités doivent être obtenus. Méthodologie d’élaboration d’une politique de sécurité La politique de sécurité régule la manière avec laquelle les entités peuvent accéder aux objets dans un système. L’analyse du risque est primordiale dans la définition d’une politique de sécurité. L’analyse du risque est un processus qui identifie toutes les menaces possibles du système. Une liste est créée contenant toutes les menaces ainsi que la sévérité de chaque menace. Elle est utilisée comme base de définition d’une politique de sécurité. Lorsque la politique de sécurité est définie, elle peut être utilisée pour sélectionner les mécanismes de sécurité. Lesmécanismes de sécurité sont des mécanismes de base utilisés pour implémenter la sécurité dans un système. Un exemple est le mécanisme de contrôle d'accès, qui décide quelles sont les entités qui sont autorisées à accéder à un objet.

Les mécanismes de sécurité sont employés pour mettre en application les règles indiquées dans la politique de sécurité. Ils peuvent être divisés en trois classes: - Mécanismes de prévention : Un mécanisme de prévention est un mécanisme qui empêche une violation de sécurité de se produire avant l’exécution d’un système. - Mécanismes de Détection : Un mécanisme de détection est employé pour détecter les tentatives de violation de la sécurité et les violations réussies de sécurité, pendant ou après qu’elles se soient produites dans un système. - Mécanismes de recouvrement : Un mécanisme de recouvrement est un mécanisme utilisé pour restaurer l’état d’avant la violation de la sécurité. Chaque catégorie comporte plusieurs mécanismes de sécurité disponibles associés à des types spécifiques de menaces et qui traitent une forme et un aspect spécifique de la sécurité. Parmi les mécanismes de sécurité, nous citons:

Un des mécanismes de sécurité les plus utilisé est le contrôle d’accès aux objets d’un système. Ce mécanisme peut utiliser l’identité authentifiée d’une entité ou des informations relatives à l’entité (telle que l’appartenance à un ensemble connu d’entités) ou des capacités de l’entité pour déterminer et appliquer les droits d’accès de l’entité. Si l’entité essaie d’utiliser une ressource non autorisée, ou une ressource utilisée avec un type d’accès incorrect, la fonction de contrôle d’accès rejettera cette tentative et pourra, en outre, consigner l’incident afin de générer une alarme et/ou de l’enregistrer dans le journal d’audit de sécurité. On peut distinguer deux types de contrôle d’accès : le contrôle d’accès discrétionnaire, qui repose sur l’identité d’une entité, et le contrôle d’accès mandataire, qui repose sur le niveau de sensibilité de l’information contenue dans un objet.

La cryptographie est à la base de nombreux service et mécanismes de sécurité. Le chiffrement, utilisé pour assurer la confidentialité, transforme les données sensibles (les données à protéger) en données moins sensibles. Pour l’intégrité ou l’authentification, les techniques cryptographiques sont utilisées pour traiter des fonctions non falsifiables. Un algorithme cryptographique est une fonction mathématique utilisée pour le chiffrement et le déchiffrement. Pour chiffrer un message en clair, on applique un algorithme de chiffrement au texte de ce message. Pour déchiffrer un texte chiffré, on applique un algorithme de déchiffrement au texte chiffré. Il y a deux types principaux d’algorithmes à bas de clefs : à clef secrète ou à clef publique.

- Algorithme symétrique : la même clé est utilisée pour chiffrer et déchiffrer l’information. Le problème de cette méthode est qu’il faut trouver un moyen de transmettre de manière sécurisée la clé à son correspondant.

- Algorithme asymétrique : ce n’est pas la même clé qui crypte les messages. L’utilisateur possède une clé privée et une clé publique. Il distribue sa clé publique et garde secrète sa clé privée. Dans ce type d’application, tout le monde peut lui écrire en utilisant la clé publique, mais seul l’utilisateur destinataire pourra décrypter et donc lire le message avec sa clé privée. La cryptographie permet ici d’assurer la confidentialité des informations transitant sur un réseau : les données sont uniquement portées à la connaissance des personnes autorisées.

La signature digitale est le résultat d’une fonction de hachage à sens unique sur un fichier ou texte et elle a les propriétés suivantes :

- Elle prouve l’identité du signataire car elle ne peut être imitée ;

- Elle ne peut être réutilisée (elle est spécifique à un seul document)

- Le document signé ne peut être partiellement ou complètement modifié.

La caractéristique essentielle du mécanisme de signature est donc, que la signature ne peut être produite qu’en utilisant l’information privée du signataire. Certains systèmes offrent ces services afin de protéger l’expéditeur et/ou le récepteur d’information. Un algorithme asymétrique peut être employé comme signature digital pour garantir qu’une entité spécifique a créé un objet ou a exécuté une action spécifique. La signature peut être aussi un message (par exemple un contrat ou un nombre publiquement connu) chiffré avec un algorithme asymétrique où la clé de chiffrement est connue seulement par l’entité elle-même.

On compare régulièrement la sécurité d'un système informatique à une chaîne en expliquant que le niveau de sécurité d'un système est caractérisé par le niveau de sécurité du maillon le plus faible. Ainsi, une porte blindée est inutile dans un bâtiment si les fenêtres sont ouvertes sur la rue. La sécurité a donc une dimension humaine majeure et un caractère collectif, repose beaucoup plus sur l'organisation que sur la technologie. il faut savoir comprendre et gérer les risques spécifiques, organiser un projet sécurité, s'appuyer sur des normes et des méthodes, identifier les coûts et les gains. la sécurité de l'information fait partie des tâches importantes de chaque cadre, dans chaque entreprise ou chaque organisation. La prise de conscience sur le rôle du management et l'aspect organisationnel sont bien explicités dans la norme ISO/IEC 17799 qui définit les mesures de bonne conduite en sécurité. En conclusion, la sécurité doit être abordée dans un contexte global, et doit prendre en charge:

- La sensibilisation des utilisateurs aux problèmes de sécurité

- La sécurité logique, c'est-à-dire la sécurité au niveau des données

- La sécurité des télécommunications

- La sécurité des applications

- La sécurité physique, soit la sécurité au niveau des infrastructures matérielles